The Digital Dutch

Zakelijk blog

Thema's

iPhone 17 Pro: een absolute musthave voor elke ondernemer

Soms verschijnt er een smartphone waar je gewoon meteen hebberig van wordt. Zo eentje waarbij je denkt: oké, dit gaat mijn werk én mijn privéleven écht een stuk makkelijker maken. De nieuwe iPhone 17 Pro is er zo eentje. Apple noemt het hun krachtigste iPhone ooit en dat geloof je meteen zodra je hem in je hand hebt.

iPhone 17 Pro: een absolute musthave voor elke ondernemer

Soms verschijnt er een smartphone waar je gewoon meteen hebberig van wordt. Zo eentje waarbij je denkt: oké, dit gaat mijn werk én mijn privéleven écht een stuk makkelijker maken. De nieuwe iPhone 17 Pro is er zo eentje. Apple noemt het hun krachtigste iPhone ooit en dat geloof je meteen zodra je hem in je hand hebt.

De nieuwe iPhone 17, iPhone 17 Pro en iPhone Air: Jouw nieuwe zakelijke toestel?

Apple heeft de nieuwe iPhone 17 modellen én de iPhone Air gepresenteerd. Maar liefst vier nieuwe toestellen met opvallende vernieuwingen in design, prestaties en camera’s. Of je nu veel onderweg aan het werk bent, op de zaak bereikbaar moet zijn of regelmatig content maakt voor je bedrijf: met deze nieuwe iPhones kan je een stuk slimmer werken.

De nieuwe iPhone 17, iPhone 17 Pro en iPhone Air: Jouw nieuwe zakelijke toestel?

Apple heeft de nieuwe iPhone 17 modellen én de iPhone Air gepresenteerd. Maar liefst vier nieuwe toestellen met opvallende vernieuwingen in design, prestaties en camera’s. Of je nu veel onderweg aan het werk bent, op de zaak bereikbaar moet zijn of regelmatig content maakt voor je bedrijf: met deze nieuwe iPhones kan je een stuk slimmer werken.

Nieuws en inspiratie

iPhone 17 Pro: een absolute musthave voor elke ondernemer

IoT-security: wat is het en waarom moet je ermee aan de slag?

De nieuwe iPhone 17, iPhone 17 Pro en iPhone Air: Jouw nieuwe zakelijke toestel?

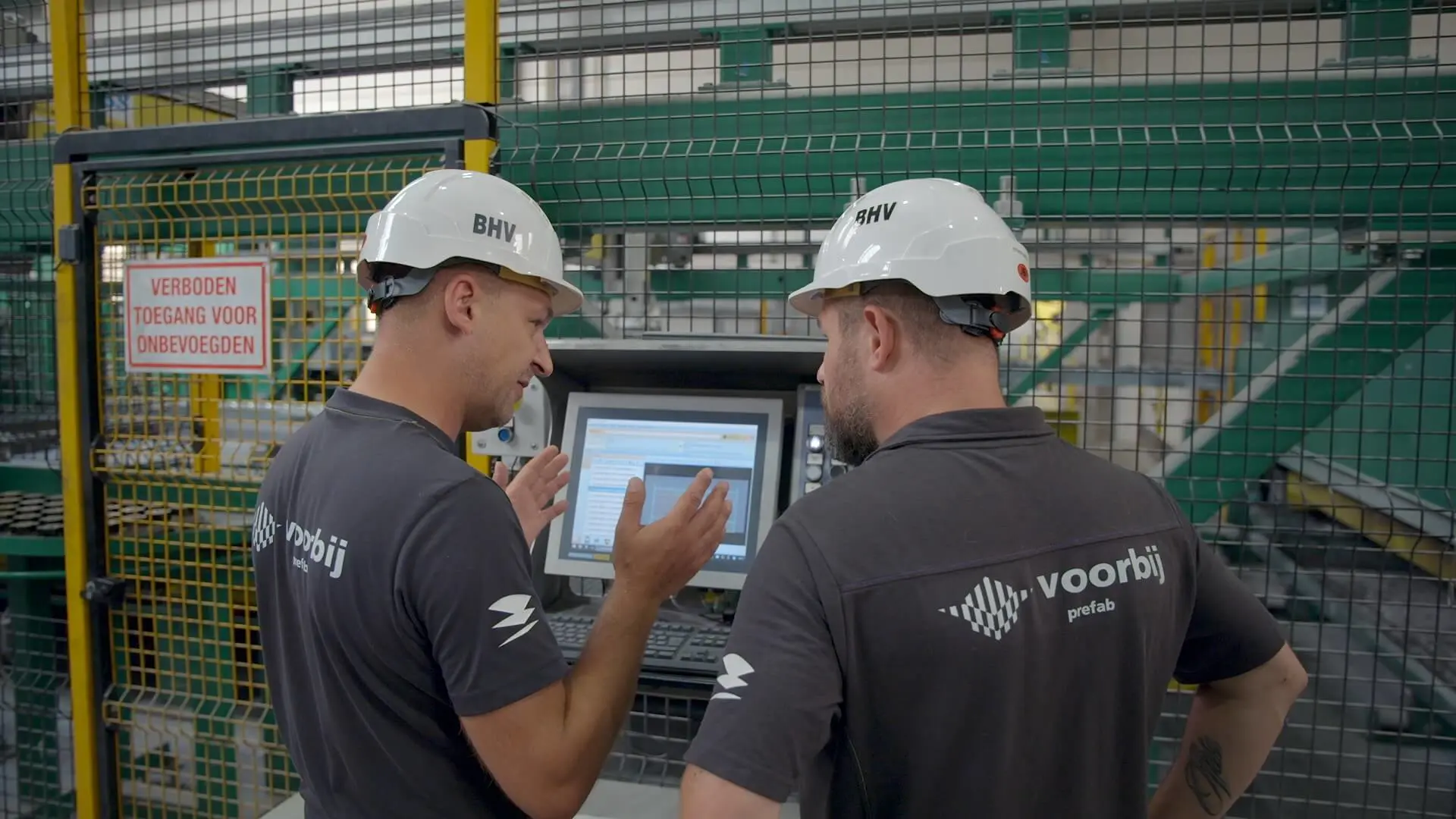

Met een gelaagde digitale basis bouwt Voorbij Prefab aan weerbaarheid en continuïteit

Hoe kan KPN jou helpen je bedrijf beter te beveiligen?