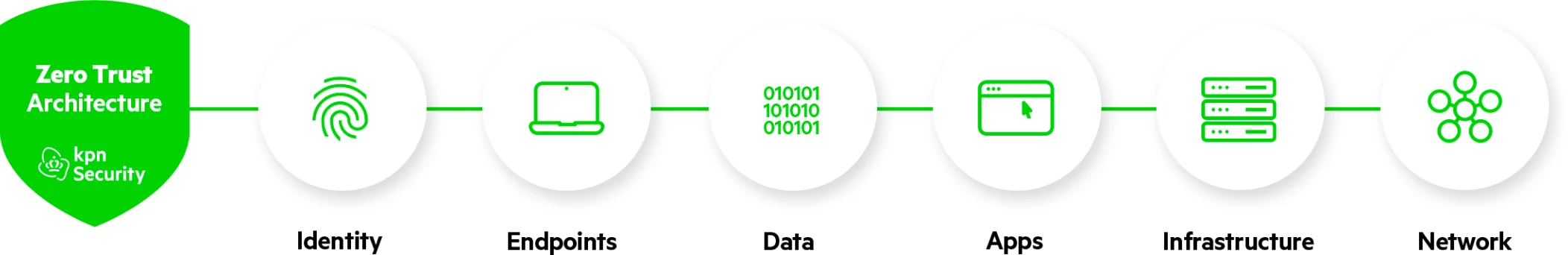

Zero Trust Architecture

De veilige oplossing voor ons veranderende IT-gebruik

Kortgeleden trokken we standaard hoge muren op rondom onze ICT-structuren. We beschermden onze IT als een fort met een ophaalbrug. Het was de beste manier om indringers buiten de deur te houden.

Maar tijden veranderen. Je personeel werkt thuis, het bedrijf stapt over op clouddiensten (vaak wel honderden tegelijkertijd). En iedereen wil overal bereikbaar zijn, op elk apparaat. IT verloopt niet langer streng volgens de regels, maar is bewegelijk. Deze nieuwe manier van werken vraagt om een nieuwe IT-architectuur die let op veiligheid en gebruiksvriendelijkheid. Zero Trust security is de oplossing voor deze vraag. Benieuwd naar hoe je Zero Trust inzet binnen jouw organisatie?

Wat is Zero Trust?

Zero Trust werd ontwikkeld door John Kindervag in 2010 met als basisprincipe: 'never trust, always verify'. Volgens het Zero Trust principe vertrouw je nooit op een veilig intern netwerk. Een 'schild' om dit interne netwerk bouwen heeft dan ook geen zin. Dit gebeurde vroeger vaak met het eierschaalmodel.Het Zero Trust principe gaat uit van segmentering en deelt het netwerk op in meerdere, kleine beveiligde stukjes netwerk. We noemen dit implied trust zones.Elke implied trust zone moet voldoen aan een verzameling van beveiligingseisen. Pas hierna krijgt men toegang. Dit hangt in de praktijk samen met een groep authenticatie- en autorisatiemaatregelen, die zelf ook gemonitord worden. Authenticatie, segmentatie en monitoring zijn samen de 3 pijlers van Zero Trust.

Zero Trust voor jouw organisatie

Wat kan ik met Zero Trust?

Veel organisaties beginnen met Zero Trust omdat ze merken dat er meer controle op hun netwerken nodig is. Mensen brengen hun eigen apparaten mee naar het werk (BYOD). Ook werken ze thuis vanuit een onbeveiligde netwerk omgeving. Bij cloudmigratie helpt Zero Trust voor een veilig en toegankelijk gebruik van omgevingen buiten het eigen netwerk. Zero Trust verminderd het effect van mogelijke cyberaanvallen, omdat het netwerk wordt verdeeld in zones. Hackers die de buitenste 'schil' weten te kraken, hebben niet automatisch toegang tot de lagen daaronder.

Beginnen met Zero Trust

Beginnen met Zero Trust kan met verschillende frameworks of stappenplannen. Bij KPN Security werken we onder meer met het NIST cyber security framework om je